Windows - Onde o Usuário Logou ou está Logado?

É comum encontrar o nome do último usuário se utilizou o computador na tela de login, mas será que realmente o usuário que esta aparcendo na tela foi o último a utilzá-lo?

Bom neste passo a passo eu mostro como realizar esta alteração via Regedit.

Cenário:

Para facilitar o entendimento montei o cenário abaixo onde o objetivo é localizar onde os usuário 100SECURITY\marcos logou ou esta logado.

Opção 01 – PsLoggedon

01 - Passo

Utilizando a ferramenta PsLoggedon.exe da SysInternals você pode saber quais usuários estão logados em um determinado host.

Após descompactar o arquivo PSTools.zip entre no diretório PsTools e execute o comando:

Windowscd PsTools PsLoggedon.exe -x \\SRV-2008

Resultado:

Os usuários abaixo estão logados no servidor SRV-2008:

- SRV-2008\Administrator

- 100SECURITY\marcos

Opção 02 – qwinsta e rwinsta

01 - Passo

Você pode utilizar o comando responsável por exibir as informações sobre as sessões dos serviços de Área de Trabalho Remota: qwinsta.

Execute o comando qwinsta seguido do parâmetro /SERVER:

qwinsta /SERVER:SRV-2008

Resultado:

São exibidas as sessões remotas que estão ativas no servidor SRV-2008:

02 - Passo

Caso você queira finalizar uma das sessões ativas basta utilizar o ID da sessão.

Execute o comando rwinsta.

Windowsrwinsta 1 /SERVER:SRV-2008

ID 1 – Corresponde ao usuário Administrator.

Em seguida execute o comando qwinsta novamente para certificar que a sessão foi finalizada.

Confirmando no servidor: SRV-2008:

Opção 03 – Active Directory | EventViewer | PowerShell

Quando um usuário loga no domínio o acesso é registrado no evento nº4624 do log Security e através deste evento é possível identificar qual o ip do computador que o usuário esta ou estava utilizando no momento deste logon.

01 - Passo

Dentro do servidor do Active Directory no exemplo DC-2012 acesse o Event Viewer > Windows Logs > Security e clique na coluna EventID para filtrar todos os eventos, em seguida localize o evento 4624.

02 - Passo

Escolha uma data e de um duplo clique no evento 4624 para visualizar todo seu conteúdo.

Observe as linhas:

Account Name: marcos – Exibe o usuário que se logon no domínio.

Source Network Address: 192.168.1.201 – Informa em qual host o usuário marcos se logon, este IP refere-se ao servidor SRV-2008.

03 - Passo

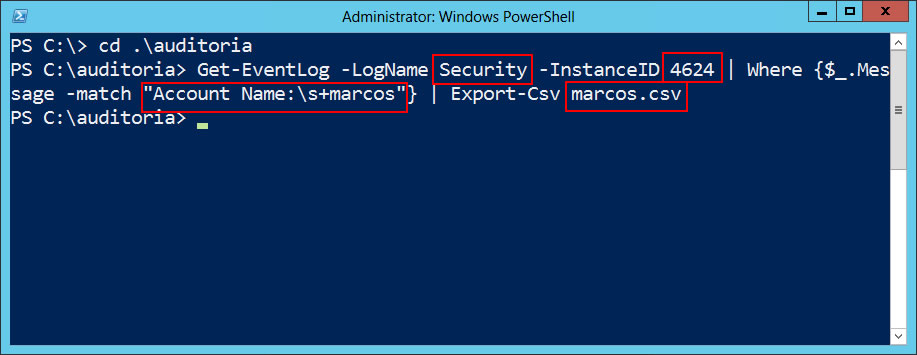

Utilizando o PowerShell você pode extrair todos os logons realizados pelo usuário marcos, basta executar o script abaixo:

Crie a pasta auditoria para centralizar os relatórios.

Windows

cd .\auditoria

Get-EventLog -LogName Security -InstanceID 4624 | Where {$_.Message -match "Account Name:\s+marcos"}

Resultado:

Mostra que o usuário marcos se logou no domínio através do host 192.168.1.201.

Opção 04 – Relatório de Conexões RDP em um Servidor

Este script em PowerShell vai ajudá-lo a identificar todos os Logon/Logoff que foram realizados em um ou mais servidores incluindo o computador que foi utilizado para o acesso.

01 - Passo

Realize o download do script: clique aqui em seguida execute-o.

Windowscd .\auditoria .\relatorio_rdp.ps1

Resultado:

A data esta no formato americano mas você pode customizar o script como quiser.

São Paulo/SP

São Paulo/SP